DDR4 DRAM芯片上较差的Rowhammer修复程序重新启用位翻转攻击

还记得rowhammer漏洞吗?影响现代DRAM(动态随机存取存储器)芯片的一个关键问题,攻击者可以通过重复访问存储单元并引发位翻转,使攻击者在目标系统上获得更高的内核特权。

为了缓解最新的DDR4 DRAM上的Rowhammer漏洞,许多存储芯片制造商在目标术语行刷新(TRR)的总括下添加了一些防御措施,当受害行的访问量超过阈值时,该行刷新相邻行。

但是事实证明,作为缓解行锤攻击的灵丹妙药而推出的“目标行刷新”也是不够的,它可以使攻击者执行新的锤击模式并在最新硬件上重新启用位翻转攻击。

TRRespass:Rowhammer模糊工具

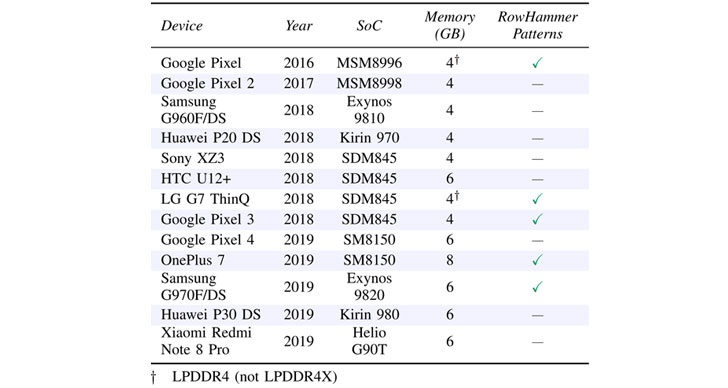

最新发现的漏洞被 追踪为CVE-2020-10255,是由VUSec Lab的研究人员发现的,该人员今天还发布了“ TRRespass”,这是一种开源的黑匣子多面RowHammer模糊测试工具,可以识别复杂的锤击模式来安装真实世界攻击。 据研究人员称,TRRespass模糊器在DRAM的各个位置反复选择不同的随机行进行锤击,即使在不知道内存控制器或DRAM芯片的实现情况下也可以工作。更重要的是?最新的缺陷还影响大多数现代智能手机中嵌入的LPDDR4和LPDDR4X芯片,使数百万设备仍然容易受到攻击。

RowHammer漏洞再次出现。

研究人员说:“我们还将TRRespass的简化版本移植到了ARM上,并成功触发了各种智能手机(如Google Pixel 3和三星Galaxy S10)的位翻转。”

目标行刷新尝试通过计算相邻行的激活次数并将其与预定义值进行比较来识别可能的受害者行,但是它仍然无法同时保留所有已访问行的信息,从而无法有效地缓解攻击者行的位翻转。

“已知的Rowhammer变体最多使用两个攻击者行来进行攻击,TRR可以轻松监视经常访问的少量行。但是,如果我们使用更多攻击者行怎么办?” 研究人员在博客文章中说。

“但是有更多的攻击者使TRR缓解不堪重负,因为它一次只能跟踪少数攻击者行。幸运的是,DDR4芯片更容易受到攻击,这使我们有可能减少访问每个攻击者的次数来触发位翻转。或者换句话说,增加侵略者的数量以绕过缓解措施。”

研究人员声称,他们“使用42个DIMM对三大主要存储器供应商(占市场份额的99%以上)进行了TRRespass的尝试,”他们发现其中12个出现了位翻转。

VUSec团队于去年下半年向所有受影响的各方报告了新的RowHammer攻击,但不幸的是,它不会很快得到修补。

VUSec还承诺将很快发布一个Android应用程序,用户可以安装并使用该应用程序来检查其智能手机上的存储芯片是否也容易受到新的锤击模式的影响。