TrickBot利用受感染的PC发起RDP蛮力攻击

最近,人们发现了一种用于“银行诈骗木马”的新模块,该模块允许攻击者利用受危害的系统,对某些运行Internet远程桌面协议(RDP)连接的Windows系统发起强力攻击。

网络安全公司Bitdefender在与《黑客新闻》分享的一份报告中称,这个名为“rdpScanDll”的模块于1月30日被发现,目前仍在开发中。

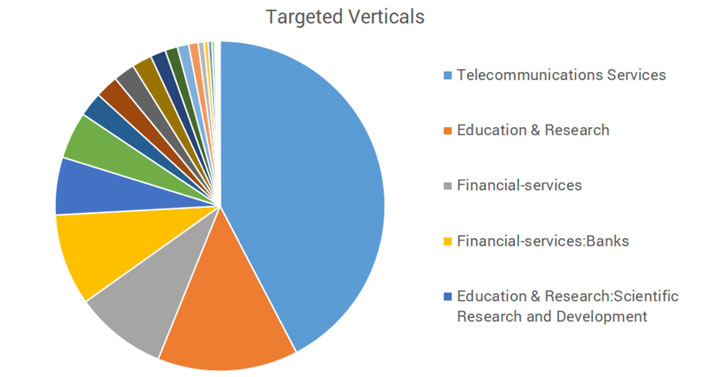

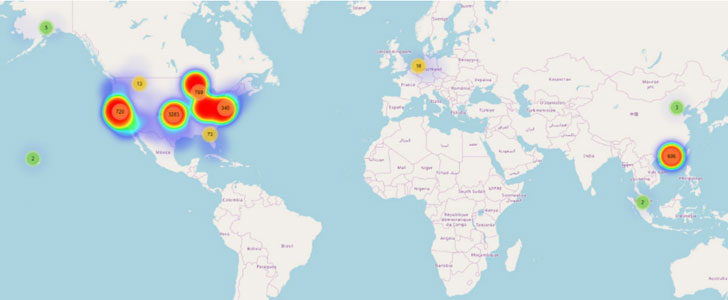

据研究人员称,rdpScanDll brute- force模块到目前为止已经尝试针对6,013台RDP服务器,这些服务器属于美国和香港的电信、教育和金融行业的企业。

背后的恶意软件作者专门发布新的模块和版本的木马,试图扩大和完善其能力。

研究人员表示:“这种模块化架构所允许的灵活性,已经将TrickBot变成了一种非常复杂和复杂的恶意软件,只要有一个插件,就可以进行各种各样的恶意活动。”

“从窃取OpenSSH和OpenVPN敏感数据的附加组件,到执行sim交换攻击以控制用户电话号码的模块,甚至在下载其主要模块之前禁用Windows内置的安全机制,欺骗机器人是一个万事通。”

如何运行的欺骗机器人RDP蛮力模块?

当TrickBot开始执行时,它会创建一个文件夹,其中包含加密的恶意负载及其相关的配置文件,其中包括命令和控制(C2)服务器的列表,插件需要与这些服务器通信以检索要执行的命令。

根据Bitdefender的说法,rdpScanDll插件与另一个名为“vncDll”的模块共享配置文件,同时使用标准的URL格式与新的C2服务器进行通信——https://C&C/tag/computerID/controlEndpoint

这里,“终极动员令”是指C2服务器”标签,“TrickBot示例所使用的标签,“computerID,”电脑ID使用的恶意软件,和“controlEndpoint”,攻击模式的列表(检查,trybrute和畜生)和IP地址端口号码列表组合通过RDP的强力攻击目标。

当“check”模式检查目标列表中的RDP连接时,“trybrute”模式尝试使用从端点“/ RDP /names”和“/ RDP /dict”中获得的预定用户名和密码列表对选定的目标进行蛮力操作。

研究人员称,“野蛮”模式似乎仍在发展中。它不仅包含一组未被调用的可执行函数,而且模式“不获取用户名列表,导致插件使用空密码和用户名来验证目标列表”。

一旦通过“/rdp/domains”收集的目标ip的初始列表用完,插件就会使用第二个“/rdp/over”端点检索另一组新的ip。

这两份名单分别包含49个和5964个IP地址,目标分别位于美国和香港,涵盖电信、教育、金融和科研垂直领域。

横向移动插件在顶部

此外,据报告详细TrickBot更新交付机制,发现插件负责通过网络横向运动(WormDll、TabDll ShareDll)收到最更新,紧随其后的是模块,进行了系统和网络的侦察(系统信息,NetworkDll)和数据收集(ImportDll、Pwgrab aDll)在过去的六个月。

“在监测恶意插件的更新时,我们发现更新最频繁的是那些执行横向移动的插件:32.07%是wormDll, 31.44%是shareDll, 16.35%是tabDll,”研究人员观察到。“其他插件的出现率低于5%。”

更重要的是,研究人员能够识别出全球至少3460个充当C2服务器的IP地址,包括556个专门用于下载新插件的服务器和22个同时充当这两个角色的IP地址。

能力演进的历史

通过电子邮件钓鱼活动传播,在2016年,TrickBot作为银行木马开始了它的生命,为金融盗窃提供了便利。但从那以后,它已经进化到可以发送其他种类的恶意软件,包括臭名昭著的Ryuk勒索软件,充当信息窃取者,抢劫比特币钱包,以及获取电子邮件和凭证。

发送欺骗机器人的malspam活动使用了收件人熟悉的第三方品牌,比如会计和金融公司的发票。

这些电子邮件通常包括一个附件,如Microsoft Word或Excel文档,打开后将提示用户启用宏——从而执行VBScript来运行PowerShell脚本来下载恶意软件。

另外,其他恶意软件也会将TrickBot作为第二有效载荷丢弃,最著名的是Emotet僵尸网络驱动的垃圾邮件攻击。为了获得持久性和逃避检测,恶意软件被发现创建一个预定的任务和服务,甚至禁用和删除Windows卫士杀毒软件。

这导致微软在去年推出了一个篡改保护功能,以防止恶意和未经授权的安全功能更改。

研究人员总结道:“新的rdpScanDll模块可能是一长串被欺骗木马使用的模块中最新的一个,但它之所以引人注目,是因为它使用了一个高度具体的IP地址列表。”

“利用现有的欺骗机器人受害者基础设施,新的模块表明,攻击者可能还会关注金融以外的垂直领域,比如电信服务和教育与研究。”