RHSA-2020:1000-中危: rsyslog security,bug fix,和 enhancement update 解决方法

最近收到了有关该服务器存在漏洞的通知,提示:RHSA-2020:1000-中危: rsyslog security,bug fix,和 enhancement update,下面将向您介绍一下rsyslog security,bug fix,和 enhancement update的解决方案。 有需要的朋友可以参考参考:

1、漏洞提示:

RHSA-2020:1000-中危: rsyslog security,bug fix,和 enhancement update

2、漏洞描述:

| 漏洞编号 | 漏洞公告 | 漏洞描述 |

| CVE-2019-17041 | 在contrib/pmaixforward from/pmaixforward from.c中的基于堆的溢出 | 在Rsyslog v8.1908.0中发现了一个问题。在AIX日志消息解析器中,contrib/pmaixforward from/pmaixforward from.c存在堆溢出。解析器试图定位日志消息分隔符(在本例中是空格或冒号),但无法解释不满足此约束的字符串。如果字符串不匹配,那么变量lenMsg将达到值0,并跳过检测无效日志消息的完整性检查。然后将认为消息是有效的,解析器将耗尽不存在的冒号分隔符。在此过程中,它将递减lenMsg,这是一个有符号整数,它的值曾经是0,现在变成了- 1。解析器中的下一步是将消息的内容左移。为此,它将使用指向目标和目标字符串的正确指针来调用memmove,但是现在lenMsg将被解释为一个巨大的值,从而导致堆溢出。 |

| CVE-2019-17042 | 在contrib/pmcisconames/pmcisconames.c中基于堆的溢出 | 在Rsyslog v8.1908.0中发现了一个问题。 contrib/pmcisconames/pmcisconames.c在分析器中的Cisco日志消息中出现堆溢出。解析器尝试找到日志消息定界符(在这种情况下为空格或冒号),但无法解释不满足此约束的字符串。如果字符串不匹配,则变量lenMsg将达到零值,并跳过检测到无效日志消息的完整性检查。然后,该消息将被视为有效,并且解析器将耗尽不存在的冒号分隔符。这样做会减少lenMsg(有符号整数)的值,该整数的值为零,现在变为负一。解析器中的下一步是将消息的内容左移。为此,它将使用指向目标字符串和目标字符串的正确指针来调用memmove,但是lenMsg现在将被解释为一个巨大的值,从而导致堆溢出。 |

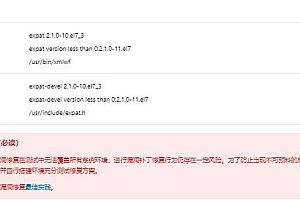

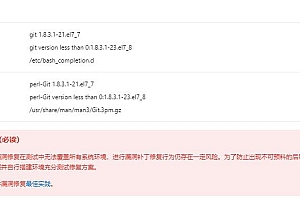

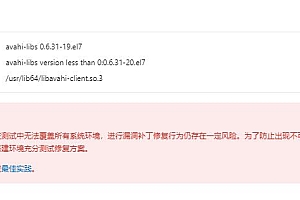

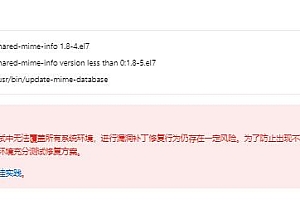

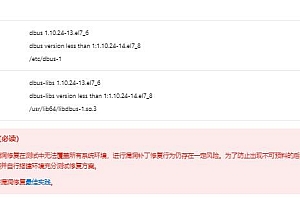

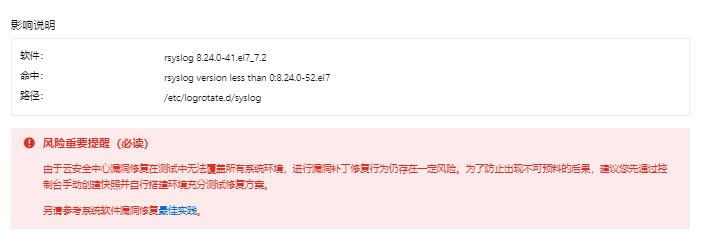

3、影响说明:

软件:rsyslog 8.24.0-41.el7_7.2

命中:rsyslog version less than 0:8.24.0-52.el7

路径:/etc/logrotate.d/syslog

命中:rsyslog version less than 0:8.24.0-52.el7

路径:/etc/logrotate.d/syslog

4、解决方法:

yum update rsyslog