Windows SMBv3缺陷

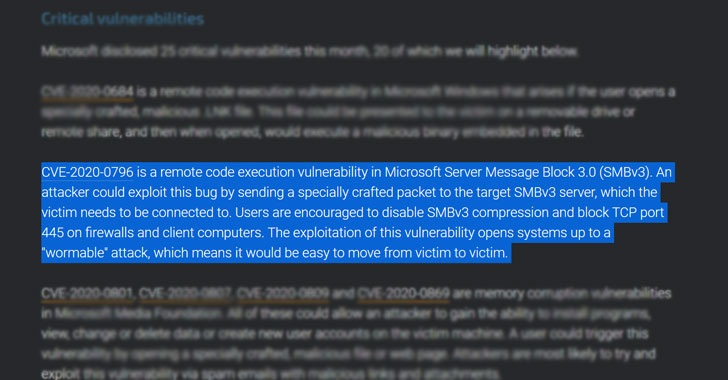

其释放后不久,每月批量安全更新,微软昨日晚间单独发布的咨询警告十亿影响一个新的关键,打补丁和蠕虫攻击漏洞的Windows用户的服务器消息块3.0(SMBv3)网络通信协议。

看来微软最初计划在2020年3月补丁星期二更新中修复此漏洞,但由于某种原因,它在最后一刻取消了此操作,这显然并没有阻止一家科技公司意外泄漏该漏洞的存在未修补的缺陷。如果成功利用了尚未修复的漏洞(跟踪为CVE-2020-0796),则可能使攻击者能够在目标SMB服务器或SMB客户端上执行任意代码。

微软的迟来的认可使一些研究人员称该错误为“ SMBGhost”。

微软在一份通报中透露:“为了利用针对SMB服务器的漏洞,未经身份验证的攻击者可以将特制数据包发送到目标SMBv3服务器。” “要利用针对SMB客户端的漏洞,未经身份验证的攻击者将需要配置恶意的SMBv3服务器,并诱使用户连接到该服务器。”

服务器消息块协议为文件共享,网络浏览,打印服务以及网络上的进程间通信提供了基础。

根据现在被删除的Cisco Talos帖子,该漏洞使易受攻击的系统遭受“可蠕虫”攻击,从而很容易从一个受害者传播到另一个受害者。

尽管目前尚不清楚微软计划何时修补此漏洞,但该公司仍敦促用户禁用SMBv3压缩并阻止防火墙和客户端计算机上的TCP端口445,以解决此问题。

Set-ItemProperty -Path“ HKLM:\ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters” DisableCompression -Type DWORD -Value 1 -Force

此外,Microsoft还警告说,禁用SMBv3压缩不会阻止SMB客户端的利用。

值得指出的是,该漏洞仅影响Windows 10 1903版,Windows 10 1909版,Windows Server 1903版和Windows Server 1909版。但是随着Windows 8和Windows Server 2012引入SMB 3.0,可能会影响更多版本。

尽管存在SMB错误的严重性,但没有证据表明它在野外被利用。但是,还必须引起注意的事实是,这与SMB唯一一次被用作入侵尝试的攻击媒介的情况相去甚远。

仅在过去的几年中,一些主要的勒索软件感染(包括WannaCry和NotPetya)就是基于SMB的利用的结果。

目前,在Microsoft发布旨在修补CVE-2020-0796 RCE漏洞的安全更新之前,建议系统管理员实施变通办法以阻止尝试利用此漏洞的攻击。