RHSA-2020:0834-重要: 内核 security,bug fix,和 enhancement update 解决方法

最近收到一条有关该服务器存在漏洞的通知,提示:RHSA-2020:0834-重要: 内核 security,bug fix,和 enhancement update。 接下来,小编将向您介绍内核 security,bug fix,和 enhancement update的解决方案。 有需要的朋友可以参考参考:

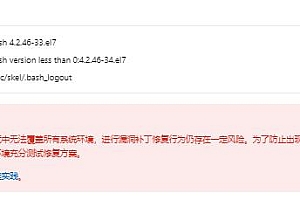

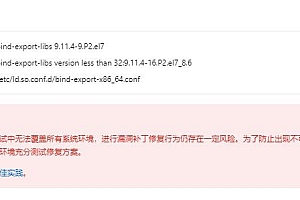

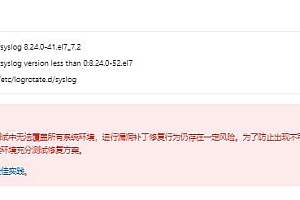

1、漏洞提示:

2、漏洞描述:

| 漏洞编号 | 漏洞公告 | 漏洞描述 |

| CVE-2019-11487 | UAF漏洞 | 5.1-rc5之前的Linux内核允许页面 – > _ refcount引用计数溢出,如果存在大约140 GiB的RAM,则会产生UAF问题。这与fs / fuse / dev.c,fs / pipe.c,fs / splice.c,include / linux / mm.h,include / linux / pipe_fs_i.h,kernel / trace / trace.c,mm /有关。 gup.c和mm / hugetlb.c。它可能发生在FUSE请求中。 |

| CVE-2019-17666 | rtl_p2p_noa_ie在Linux内核中的drivers/net/wirless/realtek/rtlwifi/ps.c中缺少一定的上界检查,导致缓冲区溢出 | 在Linux kernel through 5.3.6中drivers/net/wireless/realtek/rtlwifi/ps.c中的 rtl_p2p_noa_ie缺少一定的上界检查,导致缓冲区溢出。 |

| CVE-2019-19338 | KVM:导出MSR_IA32_TSX_CTRL到guest – TAA未完成修复(CVE-2019-11135) | 在对c5 -2019-11135的修复中发现了一个漏洞,即当TSX异步中止(TAA)错误发生时,英特尔cpu处理指令投机执行的方式。当客户机运行在受TAA漏洞(TAA_NO=0)影响的主机CPU上,但不受MDS问题(MDS_NO=1)影响时,客户机将使用VERW指令机制清除受影响的缓冲区。但是,当MDS_NO=1位被导出到客户机时,客户机并不使用VERW机制来清除受影响的缓冲区。这个问题会影响运行在Cascade Lake cpu上的客户机,并要求主机启用“TSX”。数据的机密性是与此漏洞相关的最大威胁。 |

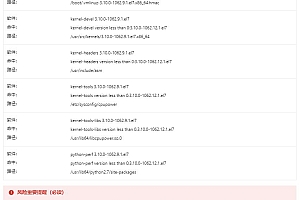

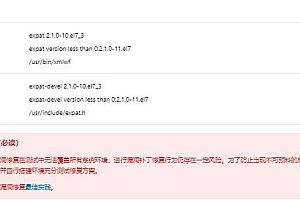

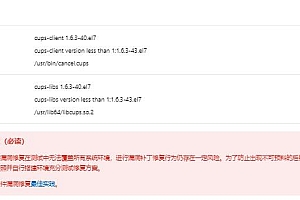

3、影响说明:

软件:kernel 3.10.0-1062.9.1.el7

命中:kernel version less than 0:3.10.0-1062.18.1.el7

路径:/boot/.vmlinuz-3.10.0-1062.9.1.el7.x86_64.hmac

软件:kernel-devel 3.10.0-1062.9.1.el7

命中:kernel-devel version less than 0:3.10.0-1062.18.1.el7

路径:/usr/src/kernels/3.10.0-1062.9.1.el7.x86_64

软件:kernel-headers 3.10.0-1062.9.1.el7

命中:kernel-headers version less than 0:3.10.0-1062.18.1.el7

路径:/usr/include/asm

软件:kernel-tools 3.10.0-1062.9.1.el7

命中:kernel-tools version less than 0:3.10.0-1062.18.1.el7

路径:/etc/sysconfig/cpupower

软件:kernel-tools-libs 3.10.0-1062.9.1.el7

命中:kernel-tools-libs version less than 0:3.10.0-1062.18.1.el7

路径:/usr/lib64/libcpupower.so.0

软件:python-perf 3.10.0-1062.9.1.el7

命中:python-perf version less than 0:3.10.0-1062.18.1.el7

路径:/usr/lib64/python2.7/site-packages